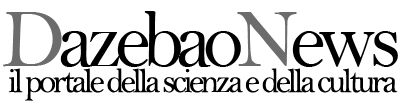

MILANO – I robot industriali possono essere compromessi, alterando in maniera decisiva la normale funzionalità dei sistemi industriali e minando la sicurezza del personale e dei consumatori finali.

Emerge dall’ultima ricerca realizzata in collaborazione tra Politecnico di Milano e Trend Micro FTR, “Rogue Robots: Testing the Limits of an Industrial Robot’s Security”, che è stata presentata il 22 maggio scorso in occasione della conferenza accademica “IEEE Symposium on Security and Privacy” a San Jose (CA) e verrà illustrata anche il 25 luglio nel principale evento industriale della cybersecurity, i “Black Hat Briefings” a Las Vegas (NV). La ricerca – spiegano i promotori – ha avuto origine dalla collaborazione tra il laboratorio di sicurezza e architetture (NECST, Ing. Davide Quarta, Ing. Marcello Pogliani, Ing. Mario Polino supervisionati dal Prof. Stefano Zanero) del Dipartimento di Elettronica, Informazione e Bioingegneria del Politecnico di Milano e il team FTR di Trend Micro, nella figura dell’Ing. Federico Maggi. “I risultati del nostro lavoro sono stati accolti positivamente dalla comunità scientifica”, hanno commentato i ricercatori alla luce della loro presentazione. “Il tema della sicurezza dei sistemi cyber-fisici è di grande interesse e attualità e questo lavoro apre un nuovo filone specifico al suo interno”. La ricerca conferma “lo spirito pioneristico dell’eccellenza accademica italiana e del leader mondiale nella sicurezza, da sempre precursore nell’esplorare i nuovi grandi temi legati alla tecnologia e alla sicurezza, e dimostra per la prima volta come i robot industriali possono essere compromessi. L’analisi suggerisce anche una strategia per affrontare in tutta sicurezza l’avventura della quarta rivoluzione industriale”. “Parlare di attacchi cyber che coinvolgono i robot fa immediatamente pensare ai film di fantascienza. La realtà però sembra non essere così lontana – emerge dall’indagine -, i sistemi robotici nell’industria sono infatti un ingranaggio vitale nei processi manifatturieri e presenti in ogni settore, dai chip in silicio alle autovetture, passando per le vetrerie o i produttori di merendine per esempio. Le stime parlano che nel 2018 il numero di robot nelle fabbriche di tutto il mondo sarà di 1,3 milioni e il trend sarà sempre più in crescita. I robot sono fondamentali per supportare l’Industry 4.0, una nuova era di innovazione che automatizza e rende più intelligenti le fabbriche e che potrebbe trasformare la società nello stesso modo in cui il motore a vapore ha cambiato il corso della storia nel 18° secolo. Il report rivela che nel momento in cui questi sistemi diventano sempre più intelligenti e interconnessi, cresce la loro superficie di attacco. Ad esempio, opportuni servizi web permettono a software o dispositivi esterni di comunicare con i robot attraverso richieste HTTP, mentre nuove APIs permettono agli esseri umani di controllare i robot attraverso app per gli smartphone. Anche app store dedicati ai robot hanno cominciato a diffondersi. Questo nuovo ecosistema è composto però da software obsoleti, basato su sistemi operativi vulnerabili e librerie non sempre aggiornate, scarso o scorretto utilizzo di crittografia, sistemi di autenticazione deboli, con credenziali predefinite che non possono essere cambiate facilmente. Alcuni robot possono addirittura essere raggiunti direttamente da Internet, per il monitoraggio e la manutenzione a distanza. Come se non bastasse, i robot sono progettati per interagire sempre più a stretto contatto con gli esseri umani e questo aumenta la possibilità di causare danni fisici agli operatori che lavorano con i robot”. La ricerca ha preso in considerazione anche un caso di studio per dimostrare esattamente come lanciare l’attacco a un robot tipico del settore industriale, nello specifico il modello ABB IRB140. I ricercatori del Politecnico in collaborazione con Trend Micro hanno trovato diverse vulnerabilità, tra cui: servizi di rete senza protezione; bug di “command injection” che permettono a un aggressore di eseguire comandi arbitrari sul computer che controlla un robot; scarso o scorretto utilizzo di crittografia; bug di “memory corruption” che permettono a un aggressore di controllare il codice macchina in esecuzione; mancanza di controllo d’integrità e autenticazione del codice; scarso o assente isolamento dei processi Combinando queste vulnerabilità, i ricercatori hanno dimostrato l’esistenza di 5 attacchi specifici dei sistemi robotici industriali, che vanno ad esempio dalla violazione dei minimi requisiti di sicurezza fisica, fino all’introduzione di micro difetti negli oggetti manipolati dal robot. I ricercatori hanno collaborato con l’azienda nella risoluzione delle problematiche: “Il produttore, ABB, ha immediatamente e prontamente proceduto a correggere le vulnerabilità riscontrate, mostrando un processo di gestione delle vulnerabilità estremamente efficiente”, ha dichiarato il prof. Stefano Zanero, responsabile della ricerca. Il CSO di ABB, Satish Gannu, ha dichiarato: “La sicurezza è una delle nostre massime priorità, e ABB accoglie volentieri i risultati di ricerca che ci consentono di migliorare i nostri prodotti”. Infine, per quanto riguarda i possibili scenari, i ricercatori sottolineano come “i robot rappresentano un elemento sempre più critico del nostro tessuto industriale. Questo li rende un bersaglio potenziale sia per gruppi cybercriminali in cerca di guadagno, sia per stati che vogliono colpire l’operatività di un avversario. Gli scenari sono svariati: creazione di danni fisici, sabotaggio di prodotti, esfiltrazione di segreti industriali, fino alle richieste di riscatto avanzate dall’aggressore in cambio di rivelare in quali unità di prodotto egli ha silenziosamente introdotto micro-difetti (e.g., automobili, aerei, medicinali). Per tutelarsi è necessario un approccio e uno sforzo olistico che richiede il sostegno e la partecipazione di tutti gli stakeholder, inclusi i vendor di security e gli sviluppatori di software e questo va oltre il migliorare semplicemente la qualità dei software embedded”.